Mot de passe Cracking

Mot de passe Cracking

Les mots de passe sont typiquement craqué en utilisant un ou plusieurs des méthodes suivantes:

Même avec tous les programmes avancés, des algorithmes et des techniques scientifiques informatiques ont mis au point, parfois la manière la plus efficace de craquage d'un mot de passe utilisateur est en utilisant la logique et / ou d'essayer des mots de passe couramment utilisés. Pour de nombreux utilisateurs unknowledgeable, les mots de passe sont plus d'une gêne qu'une sécurité, et par conséquent, ils utilisent des mots de passe qui peuvent être facilement mémorisables, et donc facilement devinés, tels que:

Le mot « mot de passe »

Le même que le nom d'utilisateur

Nom de l'utilisateur

Anniversaires ou lieux de naissance

Les proches

Animaux domestiques

couleurs préférées, des aliments, des lieux, etc.

Cette méthode peut être plus efficace du temps que d'utiliser un programme, mais il est évident que cette méthode fonctionne mieux lorsque la personne « récupérer » le mot de passe que l'utilisateur sait. Une autre chose à garder à l'esprit est que l'utilisateur moyen n'aime pas venir avec plusieurs mots de passe, donc si vous pouvez trouver un mot de passe pour une zone, vous pouvez généralement accéder à la plupart des autres zones protégées par mot de passe en utilisant le même mot de passe.

Dictionnaire Attaque:

Dictionnaire Les attaques sont une méthode d'utilisation d'un programme pour essayer une liste de mots sur l'interface ou un programme qui protège la zone que vous souhaitez avoir accès. Les crackers de mots de passe les plus simples à l'aide des attaques de dictionnaire utilisent une liste de mots simples communes, alias un « dictionnaire ». Des programmes plus avancés utilisent souvent un dictionnaire sur le dessus du mélange en nombre ou des symboles communs au début ou à la fin des mots devinés.

Certains peuvent même être donné un ensemble d'informations personnelles ou d'un profil de l'utilisateur et de choisir des mots importants à deviner, même si elles ne sont pas des mots appropriés, tels que les pronoms comme noms de famille et noms des parents.

Une faiblesse des attaques par dictionnaire est qu'il repose évidemment sur les mots fournis par un utilisateur, des mots typiquement réels, à la fonction. Si le mot de passe est mal orthographié, est dans une autre langue, ou très utilise simplement un mot qui est pas dans le dictionnaire ou le profil, il ne peut pas réussir. La plupart du temps, même en utilisant deux mots en un seul mot de passe peut contrecarrer une attaque par dictionnaire.

Force brute:

attaques de mot de passe de force Brutes sont un dernier recours à la fissuration d'un mot de passe car ils sont les moins efficaces. Dans les termes les plus simples, signifie la force brute pour essayer systématiquement toutes les combinaisons pour un mot de passe. Cette méthode est très efficace pour les mots de passe courts, mais commencerait à devenir infaisable d'essayer, même sur du matériel moderne, avec un mot de passe de 7 caractères ou plus. En supposant que tous les caractères alphabétiques, en majuscules ou tout en minuscules, il faudrait 26 7 (8,031,810,176) suppositions. Cela suppose aussi que le pirate connaît la longueur du mot de passe. D'autres facteurs incluent le nombre, sensibilité à la casse, et d'autres symboles du clavier. La complexité du mot de passe dépend de la créativité de l'utilisateur et la complexité du programme qui utilise le mot de passe.

Le bon côté de l'attaque de force brute est qu'il trouvera toujours le mot de passe, peu importe sa complexité. L'inconvénient est de savoir si oui ou non vous serez toujours en vie quand il devine enfin.

rainbow Tables

Rainbow Tables sont un type d'attaque de mot de passe précalculées. Les deux précédentes attaques, Dictionnaire et-Force, Brute entrent un mot de passe dans le programme verrouillé, le programme hash puis l'entrée et compare le hachage du hachage de mot de passe. Rainbow Tables hash pour chaque calculer mot dans un dictionnaire, stocker tous les hash dans une table de hachage, récupérer le hachage du mot de passe à craquer et faire une comparaison entre chaque hachage de mot de passe et le vrai hachage de mot de passe. Cette méthode suppose que vous pouvez récupérer le hachage du mot de passe à deviner et que l'algorithme de hachage est le même entre la table arc en ciel et le mot de passe. Comme la plupart des communes, hash faible sécurité sont calculés en utilisant MD5, SHA-1 parfois, ce problème n'est pas très inquiétant.

Rainbow Tables ne sont devenus une technique efficace récemment, comme l'espace disque nécessaire pour stocker les hash a été légèrement combersome jusqu'à ce que la mémoire est devenu moins cher. Pour vous donner une idée de la taille d'une table arc-en-peut être:

Un autre élément de mots de passe qui devient de plus en plus fréquente est une technique appelée « salage ». Salage un mot de passe signifie, plus ou moins, en ajoutant des bits d'information (alias le « sel ») au mot de passe donné avant le hachant, de sorte que le mot de passe est non seulement devinables par une table arc-en-standard, comme les hash ne sont pas des mots simples plus. L'article wikipedia sur le sel donne un bon exemple de ceci:

« Supposons que la clé secrète d'un utilisateur (crypté) est volé et il est connu d'utiliser l'un des 200.000 mots anglais que son mot de passe. Le système utilise un sel de 32 bits. La clé salée est maintenant le mot de passe original annexé à la présente 32 bits aléatoire sel. en raison de ce sel, hash pré-calculée de l'attaquant sont sans valeur. Il doit calculer le hachage de chaque mot avec chacun 232 (4294967296) sels possibles jointes jusqu'à ce qu'une correspondance soit trouvée. le nombre total d'entrées possibles peut être obtenu en multipliant le nombre de mots dans le dictionnaire avec le nombre de sels possibles:

2 32 * 200 000 = 8,58993459 * 10 14

Pour compléter une attaque par force brute, l'attaquant doit maintenant calculer environ 800000000000000 hash, au lieu de seulement 200 000. Même si le mot de passe lui-même est connu pour être simple, le sel secret, fait casser le mot de passe radicalement plus difficile « .

Comme vous pouvez le voir, le salage marques cracker un mot de passe beaucoup plus difficile, mais il convient de noter que cela ne complique les programmes qui utilisent la fissuration hash plutôt que l'entrée rapide. dictionnaire normal et les attaques de force brute ne sont pas affectés par le sel.

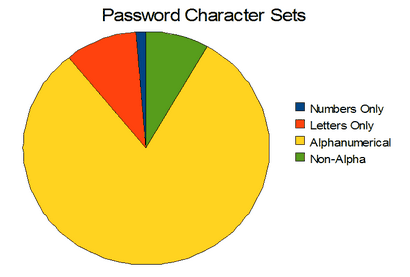

Analyse des mots de passe