Téléphone cellulaire Hacking plus grave que vous pensez! NoBullying - L'intimidation - Cyberintimidation

Alors, quel est le piratage de téléphone cellulaire?

Kathleen * venait raccroché d'un appel téléphonique importante et privée avec un membre de la famille. En tant que personne axée sur la famille, en gardant avec des parents de la famille et proches était important pour elle. Elle leur avait demandé de faire trouver des informations pour elle et, aussi, d'obtenir des éléments dont elle avait besoin, mais ne voulait pas qu'on sache au sujet comme il était une affaire personnelle.

Environ un jour après, Kathleen a remarqué que certaines connaissances (pas d'amis) et les éléments mentionnés bits d'information de son appel téléphonique presque mot pour mot. Ce qui fait surprenant est que cela était arrivé à d'autres occasions, mais elle a juste écrit à la craie tout à un hasard. Plus tard, elle a découvert que tous ses appels de téléphone cellulaire et des messages texte ont été non seulement être piraté, mais les gens s'échappèrent qu'elle connaissait.

Quelqu'un dans son entourage avaient eu accès à ses appels et les textes et les bits connexes de son entreprise privée à des amis comme ennemis: et il avait été en cours pour Kathleen avait été plus longtemps qu'elle a réalisé, victime de piratage de téléphone cellulaire, sa sécurité en ligne a été compromise.

Est-Cell Phone Hacking vraiment sérieux?

Le but de femtocell, un agent d'extension de réseau sans fil, est de permettre aux gens d'améliorer pauvres service de téléphonie cellulaire. Il est autonome car il fonctionne comme la tour de téléphone mini-cellulaire. Les employés de iSEC ont pu pirater l'appareil et ont découvert qu'il pourrait capter le signal des téléphones dans un rayon de 40 pieds et lire tous les messages transmis - tels que les mots de passe tapés en ligne au cours de la banque ou des e-mails d'entreprise sensibles.

Bien que Verizon a pu résoudre le problème, Tom Eston, le gestionnaire du profilage et de pénétration à la société de sécurité de l'information SecureState, a déclaré ce type de piratage informatique était que le début. Il a poursuivi en expliquant que la vulnérabilité était non seulement entre autres dispositifs Verizon, mais d'autres transporteurs étaient responsables des mêmes attaques parce qu'il était un élément très difficile à contrôler.

M. Easton explique en outre que dans le passé, des tours de fortune ont été faites pour tenter de capturer des signaux et pirater les téléphones, mais le processus était plus cher que la peine qu'il valait la peine. « Les seules personnes qui pouvaient vraiment faire ce sont les gouvernements parrainés par l'État », at-il dit. « Il est vraiment devenu beaucoup plus pratique et plus facile à faire maintenant que nous avons cette nouvelle technologie. »

M. Eston mentionne également que « le gouvernement de piratage » en utilisant femtocell n'a pas nécessairement besoin en raison de la mine de données qu'ils avaient avec la NSA. Grâce à la technologie si répandue chez les citoyens américains communs, il est raisonnable de supposer que le gouvernement aurait la technologie « de suivi » les plus sophistiqués autour. Le seul service de police peut suivre et écouter les appels téléphoniques pour prévenir les actes terroristes; alors imaginez ce que peut accéder au gouvernement.

Comment criminels se lancent sur le téléphone cellulaire Hacking?

Peu de gens se rendent compte à quel point ouvert et vulnérable aux attaques de pirates de leurs téléphones cellulaires sont. En utilisant un mini tours de téléphone cellulaire ne sont pas la seule forme de piratage utilisation des criminels. Aussi simple que de composer votre numéro de téléphone cellulaire et en utilisant un dispositif de recherche à travers vos données de téléphone est un moyen de piratage de votre téléphone cellulaire.

Hacking peut se produire partout où vous allez. Si vous deviez voyager dans un autre pays et que votre téléphone est en mesure de fonctionner de garder à l'esprit que les pirates fonctionnent aussi bien. Les informations envoyées à votre téléphone de votre pays d'origine se transmet facilement à votre téléphone et également ouvert aux pirates!

Le problème est; hacking est pas réservé aux experts criminels seuls, les instructions de piratage peuvent facilement être trouvés sur Internet pour quiconque de télécharger. Au cours de cette année, plus d'un milliard de téléphones cellulaires ont été piraté à cause du manque d'un mot de passe sécurisé ou aucun mot de passe. Beaucoup de gens ne sont même pas informés du fait que le logiciel de sécurité peut être installé sur leur téléphone pour le protéger.

Trois méthodes communes de piratage de téléphone cellulaire sont:

- téléphone cellulaire dispositifs de piratage pour lorsque votre téléphone est éteint.

- Mini tours de téléphone cellulaire où les étrangers peuvent lire des données hors de téléphone cellulaire.

- Piratage dans les téléphones et réacheminer les informations à une source extérieure.

Piratage via Bluetooth signifie que, même si votre téléphone est éteint, les personnes peuvent toujours accéder à vos informations à votre insu même de celui-ci. Au moment où cela arrive, il est généralement trop tard pour protéger vos informations.

Mini tours de téléphone cellulaire peuvent puiser dans vos textes téléphoniques et les appels à une courte distance. Cela signifie que quelqu'un pourrait être regarder ce que vous texte et écouter ce que vous dites sans que vous le sachiez même pas!

Le « homme au milieu » est lorsque la personne peut entrer dans le système d'exploitation de votre téléphone, et transmettre les informations sur les personnes sans scrupules qui se contentent d'attendre des informations à venir à eux.

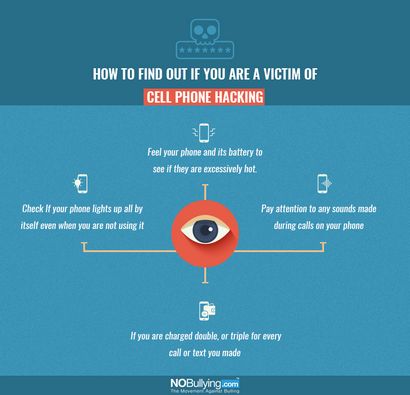

Comment savoir si vous êtes victime d'un téléphone cellulaire Hacking

L'utilisation d'un téléphone cellulaire est simple et moins compliquée que l'utilisation d'un ordinateur, mais les dangers de piratage est le même pour les téléphones cellulaires que pour les ordinateurs portables. Découvrir que vos conversations privées et les messages texte sont surveillés par des intrus est une situation très désagréable pour vous retrouver dans. Toutes vos transactions peuvent être piraté et téléchargé. Il est maintenant un bon moment pour savoir si vous êtes victime de piratage téléphone cellulaire!

La première chose à faire est de prêter attention à tous les sons émis lors des appels sur votre téléphone. Si vous entendez un clic étrange, peu familier des sons en arrière-plan de la conversation, ou de l'avis que vous, ou la voix de l'appelant est fait l'écho, ou aucun bruit blanc, cela peut certainement être une indication que quelqu'un tente de se connecter, pirater et écouter .

Si votre téléphone se allume tout seul, même lorsque vous ne l'utilisez pas vérifier alors dehors. Si elle se met en marche, ou tout seul assurez-vous de vérifier aussi bien. Certains téléphones peuvent être contrôlés par un accès à distance via la commande radio.

Sentez-vous votre téléphone et sa batterie pour voir si elles sont trop chaudes. Si elles sont chaudes lorsque vous les touchez puis chances que les logiciels espions est mis à utiliser sur votre téléphone.

Téléphone cellulaire Piratage: Protégez-vous

Stocker et partager des informations sur votre téléphone est très risqué et est quelque chose que vous ferez automatiquement sans lui donner une seconde pensée. Prendre des mesures pour protéger votre téléphone contre les pirates gardera ce que vous mettez sur la sécurité. Voici les étapes que vous pouvez prendre pour maximiser la protection de votre téléphone et son utilisation ainsi que protéger du piratage de téléphone portable:

intrusion de téléphone cellulaire n'est pas quelque chose que vous devez mettre en place avec. Peu importe qui est votre transporteur, ou quel type de téléphone que vous avez, le hacking peut être évité en installant des produits de sécurité mobile. Ces produits peuvent être achetés dans les magasins ou en ligne et sont tout aussi importants que la sécurité Internet est pour votre ordinateur.

Ne laissez pas Hackers Get Away; Rapport Cell Phone Hacking!

Votre téléphone cellulaire est non seulement votre propre, personnel, mini, téléphone électronique et carnet d'adresses, il contient aussi des informations personnelles et matériel privé. Si votre téléphone est compatible Internet, cela signifie qu'il est également connecté à votre e-mail. Imaginez ce qui se passerait si quelqu'un est entré dans votre téléphone et a pris ces informations à votre insu? Une fois arrivés, ils auraient accès à tout en ligne sur vous.

J'aidais un client l'autre jour qui est venu à utiliser Internet. Ils essayaient d'accéder à leur courrier électronique et ne pouvaient pas trouver un document important qui leur a été envoyé d'un client potentiel. L'article était une facture pour le travail qu'ils avaient fait auparavant.

Après une recherche infructueuse qui a duré environ une heure. Ils l'ont abandonné. Je leur ai demandé ce qui était faux et ils m'a informé de ce qui est arrivé. On m'a dit qu'il était tout à fait possible qu'il a disparu de logiciels avancés disponibles en ligne qui permet aux gens d'accéder à vos e-mails. Cette femme a été volé!

Sensibiliser sur les dangers du piratage et ce qu'il faut attendre quelque chose qui devrait être fait régulièrement. Les compagnies de téléphone et les fournisseurs de services mobiles doivent avoir des brochures disponibles pour les clients qui détaillent la façon de les protéger contre le piratage et la façon de l'empêcher en premier lieu.

Apprendre FAQ techniques pour protéger votre PC et plus sur ce qui est l'avenir de l'intimidation / cyberintimidation?

Comment pirater un message texte de téléphone cellulaire

Piratage email Internet et les messages de téléphone cellulaire est bénéfique dans certains cas, nécessaire. Lorsque la sécurité est un problème, ou la sécurité est une priorité, les individus exposés à apprendre autant que possible, sur toute personne ou entité qui constitue une menace réelle. Même dans les relations, les intentions du motif d'une personne sont discutables. Avant que la relation peut se développer une confiance plus il faut d'abord être établie.

Acquérir le téléphone portable adresse IP iPhone. Utilisez les informations de configuration contenu pour se connecter à un SFTP. Nom d'hôte est (SFTP), nom d'utilisateur (root) et le mot de passe est (alpin). Ceci est l'étape la plus cruciale dans la mise en place de la plate-forme de piratage.

Les chances sont une clé d'hôte inconnu peut apparaître. C'est à prévoir. Le message se lit quelque chose comme ceci: Vous avez aucune garantie que le serveur est l'ordinateur que vous croyez, faites confiance à cet hôte et portent sur la connexion? Ne vous inquiétez pas, tout simplement ignorer le message et appuyez sur OK ou enter.

Cette étape fait apparaître la liste des répertoires entier. Une fois à l'intérieur du répertoire, tout sur le téléphone est visible. Quels programmes sont répertoriés, leurs extensions de racine, la taille des fichiers et plus.

C'est là le travail acharné porte ses fruits. Dans cette étape, commencer à ouvrir la base de données SMS du téléphone. Ceci est accompli en utilisant un navigateur SQLite populaire. Maintenant, sélectionnez le message sur la table qui dit « HOPP. »

Piratage la plupart des téléphones est terminée dans un langage simple, facile à comprendre les étapes. Cependant, il y a des programmes mobiles espions qui font tout le travail en moins de temps.

Texte Piratage de logiciels

StealthGenie est considéré comme l'un des plus populaires et l'espionnage des logiciels de piratage dans l'industrie d'espionnage. Ce texte de logiciel avancé des programmes de piratage fonctionne sur certains des plateformes les plus populaires de périphériques mobiles dans l'industrie du téléphone cellulaire comme Android, iPhone et Blackberry. Voici un guide d'installation rapide à chacune de ces plates-formes.

Accédez au réglage du téléphone, sélectionnez la sécurité et vérifier les sources inconnues. Ensuite, ouvrez le navigateur Internet du téléphone et cliquez sur l'image URL. Une fois que le SG est téléchargé et installé, cliquez sur le fichier pour l'ouvrir. Le programme d'installation de l'application doit être téléchargé d'abord, puis le programme. Une fois que les processus d'installation ont terminé, appuyez sur le bouton « fait » pour confirmer que l'application a été installée.

Lorsque l'écran d'activation apparaît, entrez le code d'activation fourni avec le courriel de bienvenue. Sélectionnez Administration sur la page d'activation et après le message se lit comme suit: « Le service activé avec succès », appuyez sur le bouton de fermeture. A ce stade, le programme d'installation de SG peut être désinstallée, car il est plus nécessaire.

Pour installer StealthGenie, trouver l'application Cydia et sélectionnez dans le menu. Choisissez Gérer dans le menu ci-dessous, et choisir des sources. Maintenant, choisissez l'option Modifier puis sélectionnez Ajouter. Une fois que la zone URL est de type visible dans la phrase de téléchargement et attend jusqu'à ce que la vérification de traitement est terminé. Une fois le processus de sélection retour complet à Cydia, et entrez dans la section développeur mobile.

Ouvrez les outils de développement section et cliquez sur MobileService. Tous les détails doivent apparaître sur l'écran. Maintenant, sélectionnez l'installation et confirmez, et attendez que le processus d'installation pour terminer. Pour activer le téléchargement, il suffit d'utiliser le code d'activation fourni dans l'e-mail et le reste est simple.

Il existe d'autres produits logiciels qui enseignent tout le monde « Comment pirater un message texte de téléphone cellulaire. » Le processus menant à des messages texte piratage téléphone cellulaire est simple en fonction du programme est utilisé. Des programmes comme MSPY, Mobile Spy et Bubble Spy sont quelques-uns des meilleurs logiciels de piratage téléphone cellulaire, ce qui permet à quiconque d'accéder à des messages texte à partir d'un téléphone cellulaire, quel que soit le support.