Cybercriminel intention Comment construire votre propre Botnet en moins de 15 minutes - Perspective exécutif,

La deuxième partie d'une série en trois parties. Lire la partie I

Dans mon dernier post, j'ai soutenu que matures, les familles de logiciels malveillants apparemment apprivoisé tels que ZeuS peuvent encore faire des dégâts graves. Dans ce post, je vais le prouver.

De nombreuses présentations techniques et des articles destinés aux professionnels de la sécurité ont décrit diverses familles botnet et détaillé leur fonctionnement interne. Ce que je ne l'ai pas vu une explication simple et directe de la façon dont la construction facile est un botnet et les principales caractéristiques disponibles à toute personne ayant un penchant criminel et 15 minutes pour épargner. Donc, dans l'intérêt de vous montrer ce que vous êtes contre, voici une description étape par étape de la facilité avec laquelle une personne peut créer un botnet basé sur ZeuS le ciblage de votre organisation.

Étape 1: Trouver un kit constructeur (3 minutes)

En utilisant une combinaison de termes de recherche, vous pouvez généralement trouver un lien vers une version d'un kit constructeur populaire en 3 minutes ou moins. Notre kit choisi était à l'origine un sous-sol - encore commercial - produit à base du code ZeuS et coûte initialement 600 $ pour un serveur hardcoded de commande et de contrôle (CnC) et 1 800 $ pour une licence de constructeur illimité. Mais étant donné que vous construisez un réseau de zombies pour voler des quantités massives de données sensibles, nous allons supposer que vous avez aucun scrupule à l'aide d'une copie piratée.

Notre robot a les composants de base suivants:

Ce ne sont que deux exemples. En tant que propriétaire de botnet, vous pouvez créer toutes sortes de fichiers INJECTE ciblés pour voler des informations nouvelles et utiles. Si ce travail est trop, vous pouvez télécharger prêt à injectent utiliser des définitions qui servent de livres de recettes de toutes sortes pour des attaques spécifiques. Vous avez besoin de cibler les utilisateurs finaux en France? Il suffit de télécharger les banques françaises contenant des recettes injecte pack pour le purement illustrative et imaginaire « La Banque Centrale » ou « Crédit Français », entre autres.

Étape 2: Construisez votre charge utile (5 minutes)

Une fois que votre fichier est prêt injectent, ouvrez l'interface graphique facile à utiliser pour créer le fichier exécutable des logiciels malveillants (voir Figure 3).

Vous aurez besoin de deux éléments d'information pour construire les logiciels malveillants:

- L'URL de votre fichier setting.txt (vous allez stocker le fichier sur votre serveur CnC de sorte que vous pouvez changer à volonté)

- Une clé de chiffrement à clé symétrique pour intégrer dans la charge utile, afin qu'il puisse communiquer en toute sécurité avec votre serveur CnC. Cette clé peut être une chaîne de caractères

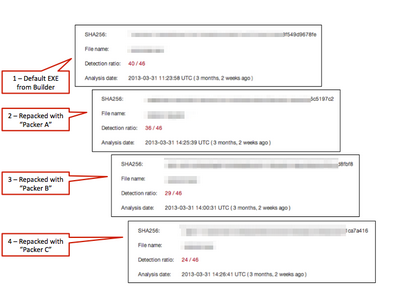

Après avoir compilé le logiciel malveillant, vous exécutez votre exécutable par un compresseur de fichiers ou obfuscateur, également connu sous le nom d'un packer ou un Crypter. Conçu à l'origine pour réduire la taille du fichier d'un fichier exécutable, ces emballeurs ont l'avantage de masquer les fichiers lors de la numérisation par le logiciel anti-virus. Pour cet exemple, je l'ai utilisé des compresseurs populaires qui est cet exemple, je l'ai appelé emballeurs « A » à « C ».

Figure 4: les résultats d'analyse pour le fichier EXE programmes malveillants et trois versions compressées compilé du même fichier Comme le montre la figure 4, la plupart des moteurs anti-virus attraper le fichier EXE non compressé (40 sur 46). Apparemment, les fournisseurs de sécurité sont bien familiarisés avec notre kit de botnet. Comprimant avec « Packer A » ne tire pas beaucoup mieux (36 sur 46). Mais plus d'un tiers des moteurs manque le fichier lorsque compressé avec « Packer C ». Pas mal pour une menace malware bien connu en utilisant la compression impromptu.

Certains kits de constructeur offre éditions à prix plus élevé « Enhanced », « Private », ou « Enterprise » qui compilent les logiciels malveillants déjà emballés et obscurcis pour battre les moteurs anti-virus. Ils viennent même avec des mises à jour régulières.

Si vous avez un peu plus de temps, vous pouvez utiliser d'autres techniques pour masquer votre fichier. Par exemple, l'encodeur Shikata ga nai peut donner à vos propriétés polymorphes des logiciels malveillants, la production d'une nouvelle marque, fichier indétectable avec chaque nouveau codage.

Etape 3: Mettre en place l'infrastructure CnC (5 minutes)

Maintenant que la charge utile des logiciels malveillants est prêt, vous aurez besoin d'un serveur CnC pour contrôler les ordinateurs infectés. Le kit constructeur de robot inclut tous les fichiers dont vous avez besoin.

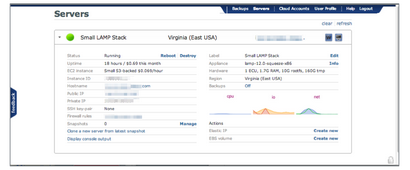

Vous pouvez vous inscrire avec un hébergeur Web ou fournisseur de serveur cloud pour créer un faible coût, serveur Unix de faible puissance en quelques minutes. La figure 5 montre l'interface utilisateur Web pour un hôte populaire.

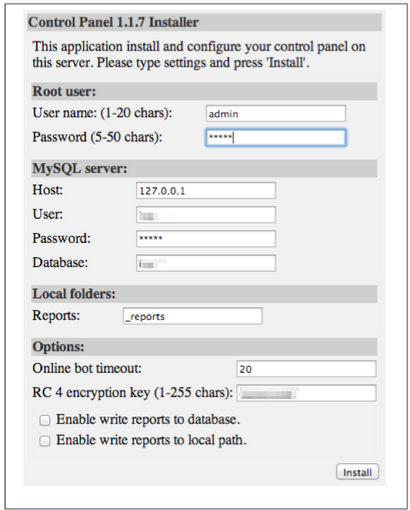

Figure 6: l'interface utilisateur Web pour le serveur C-C installateur Remplissez les champs pertinents, et vous êtes tous ensemble. Maintenant que vous avez une charge utile des programmes malveillants de travail et serveur CnC, votre botnet est prêt pour sa première cible.

Comme je l'ai mentionné plus tôt, ces étapes ne sont pas une nouvelle façon révolutionnaire de construire un réseau de zombies - c'est un jeu de tous les enfants pour les attaquants sophistiqués d'aujourd'hui. Si vous pouvez construire un réseau de zombies avec quelques minutes de rechange, imaginez ce qu'une équipe de bien formés, les acteurs de la menace bien financés peuvent ne travailler autour de l'horloge.

Suivante: Pourquoi ce tout ce qui - et l'effet surprenant d'un botnet factice j'ai créé tout en recherchant cette entrée de blog.